802.11标准有开放系统和共享密钥两类认证。前者是默认的认证服务,它是“空”认证,即没有认证。站点可和任意访问点AP联系且“听到”全部发送的明文数据,这主要用在非常关心容易用且网络管理员不愿意管理安全问题的场合。后者是用一个共享密钥实现站点到访问点AP的认证。对于要使用共享密钥认证的站点,它必须实现WEP。

共享密钥认证有4步,当基站接收到有效连接请求时开始整个过程,在双方之间传输一系列的管理帧,进行验证,包括WEP使用加密机制来进行确认。其过程如下:

①一个请求站点发送连接请求给访问点。

②验证方AP接受请求,AP用一个由WEP生成的包含有128个字节的随机文本传递给请求方,作为响应。

③请求站接收传输内容,然后备份这个响应文本到一个认证顿中,用共享密钥加密它,将这个帧返回给响应站。

④验证方AP将用同样的共享密钥解密这个文本,并将它与先前发出的文本进行比较,如果匹配,则请求方通过验证,响应站将用一个带认证成功标识的报文进行回答,否则,响应方AP将发出一个不成功的认证响应报文。

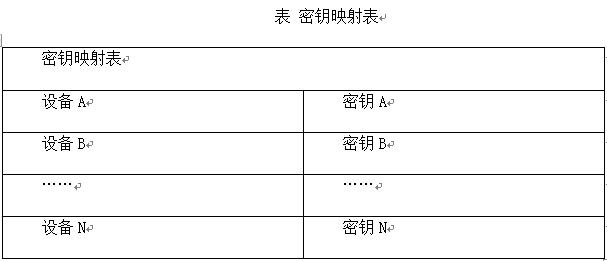

有如下4密钥窗口法和密钥映射表两种使用方法。其中4密钥窗口法指的是一个站或访问点能解密用4个密钥中任意一个密钥加密的数据包。任何确定节点的传输只能用4个手工输入密钥中的一个。如下表所示,密钥映射表指的是每一个设备有一个MAC地址,对应一个不同的密钥,它的大小至少10个数据,最大取决于芯片集的容量。它的优点是每一个用户用一个不同的密钥,对送出的包的保护强度增大。不足是大的密钥量带来了维护问题,因为只能手工改变密钥。

基于WEP,无线网络中全部客户和AP典型地用一样的密钥加、解密数据。密钥驻留在客户的计算机和网络中的每一个AP处。802.11标准没有说明密钥管理协议,意味着全部的WEP密钥必须手工管理,除非它们有单独的密钥管理协议。WEP说明了一个40位和104位密钥的使用和实现,该加密密钥同时与一个24位的初始矢量IV相联结,相当于得到一个64位或128位的密钥。作为伪随机数发生器的输入,该密钥输出结果用在加密待发送的数据。

WEP加密已被证实是脆弱的,因此,静态WEP只适用于小型的、管理严格的中小网络安全需求,密钥长度为128位,且为了降低安全风险,要求客户定期更换WEP密钥。