Kerberos协议有认证中心服务,并用对称密码体制DES,在客户机与服务器间起安全桥梁作用。对用户向服务器的每个服务请求及权限,用户一定要先由认证中心服务器的认证,合格后才可由指定服务器执行,这样在非常大的程度上消除了很多潜在的安全隐患。

Kerberos协议是在可信赖第三方的基础上的认证协议,分为域内与域间两种认证模式。域同认证模式的基本原理与域内认证类似。若客户端要访问不在同一域内的服务器,就得从另一个域的TGS得到该服务器的票据。在两个Kerberos域间建立信任关系,域之间由这两个域间的密钥来加密传送的数据。以后的过程则与域内认证过程相同。

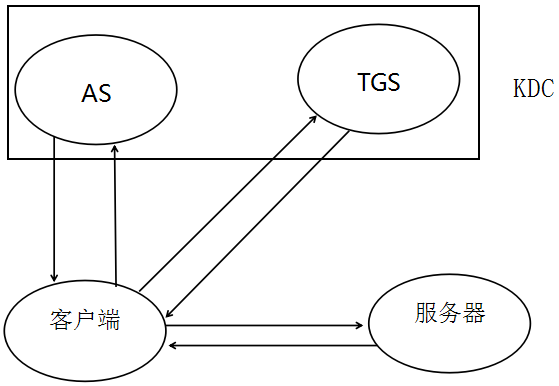

域内认证模型认证过程如图所示。

图中所用到的符号说明如下:

Client:客户端(C)。

KDC:密钥分配中心,由AS和TGS组成。

AS:认证服务器。

TGS:票据授权服务器。

Server:应用服务器(S)。

K:客户端C的密钥。

Ktgs:TGS的密钥。

Ks:应用服务器S的密钥。

Kc,tgs:客户端C和TGS共享的会话密钥。

TGT:票据授权票,用于访问TGS的票据。

AS服务器中,保存有K、K在g和K密钥,AS服务器分别与客户、TGS服务器和应用服务器共享这些密钥。

登录时AS验证用户身份,TGS是发放身份证明票据。

Kerberos中用票据和认证单2种凭证。把票据发送给服务器时,它是为了安全地传送客户的身份。票据中有一些信息,服务器可用它们保证用票据的客户就是有票据的客户。认证单是与票据一起呈交的其他凭证。

在非常大的程度上,Kerberos协议靠共享密钥的认证技术。它的基本概念非常简单,即如果一个密码只有两方知道,那么双方都能通过证实对方是否知道该密码来验证其身份。但这种方式有一个问题,即通信双方怎样知道共享的密码,若借助网络传输密码,则很轻易被网络监听器截获并解密。对于这个问题,Kerberos协议用密钥加密的方法解决。通信双方不再共享口令,而是共享密钥,双方用该密钥的有关信息证实对方身份,而密码本身不在网络中传输。

共享密钥解决了密码传输问题,但另一个问题是通信双方如何获取密钥,在Kerberos中,密钥的分配是由KDC的服务统一管理的。KDC是运行在服务器上的服务,维护在其域范围内全部安全主体的账号信息数据。